Ridgebot by RidgeSecurity

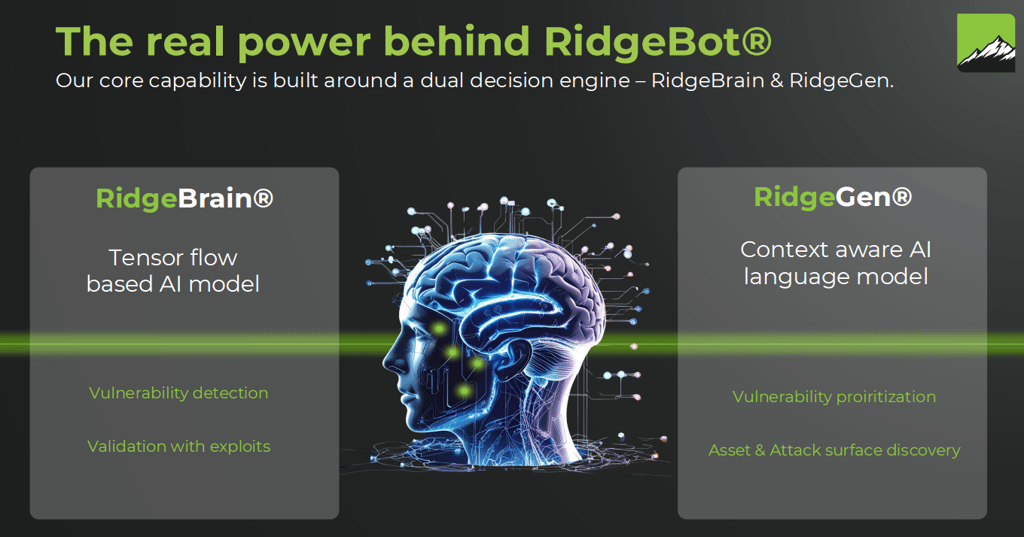

RidgeBot เป็น AI Agent ที่ออกแบบมาเพื่อการตรวจสอบความปลอดภัยอย่างต่อเนื่อง โดยสามารถทำการทดสอบได้โดยอัตโนมัติตามเป้าหมายที่ทีมความปลอดภัยขององค์กรตั้งไว้ RidgeBot สามารถค้นหา attack surfaces จัดลำดับความสำคัญของช่องโหว่ตามความเป็นไปได้ที่จะถูกโจมตี, ทำการทดสอบเจาะระบบโดยอัตโนมัติ, และจำลองการโจมตีของผู้ไม่หวังดี กระบวนการนี้จะช่วยประเมินสถานะความปลอดภัยขององค์กรอย่างต่อเนื่อง พร้อมเสนอแนวทางการแก้ไข

RidgeBot ช่วยให้เห็นภาพชัดเจนขึ้นเกี่ยวกับช่องโหว่ด้านความปลอดภัยของระบบ โดยการเพิ่มความถี่ของการทดสอบเจาะระบบ การจัดการความเสี่ยงจากภัยคุกคามอย่างต่อเนื่อง และการฝึกฝนทีมป้องกันด้วยการจำลองที่มีประสิทธิภาพ RidgeBot มีบทบาทในการป้องกันไม่ให้ผู้ไม่หวังดีเข้าถึงระบบ ช่วยเสริมความสามารถให้ทีมรักษาความปลอดภัย อย่างต่อเนื่องเเละสมำ่เสมอ

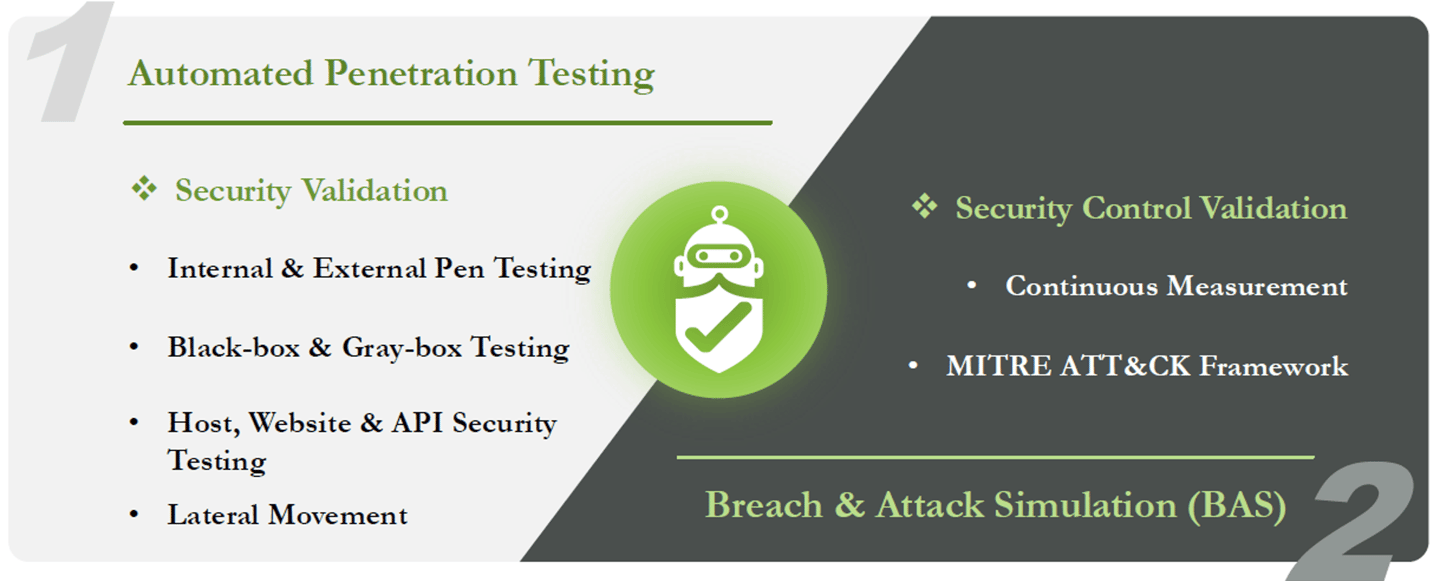

การทดสอบการเจาะระบบแบบอัตโนมัติ

(Automated Penetration Testing)

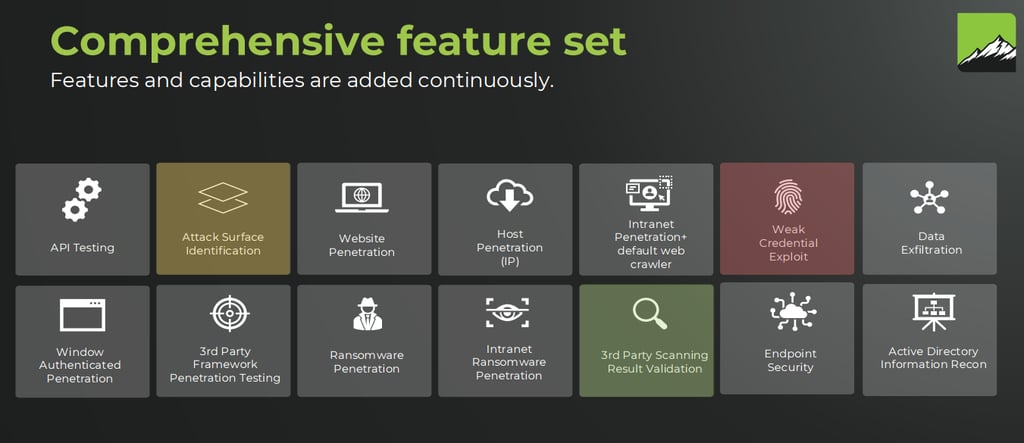

การทดสอบการเจาะระบบแบบอัตโนมัติเป็นการจำลองพฤติกรรมของแฮกเกอร์สายขาว (Ethical Hacker) เพื่อ validate และ exploit จากช่องโหว่ในระบบของคุณ โดย RidgeBot® ดำเนินกระบวนการอย่างเป็นระบบ ดังนี้

การหา Attack Surface: RidgeBot® ใช้เทคนิค smart crawling และ Fingerprinting เพื่อค้นหาAsset IT ของเป้าหมาย เช่น IP, โดเมน, โฮสต์,ระบบปฏิบัติการ, แอปพลิเคชัน,เว็บไซต์, ฐานข้อมูล,อุปกรณ์เครือข่ายและ OT

การตรวจหาช่องโหว่ (Vulnerability Detection): RidgeBot® ใช้วิธีทดสอบที่ใช้ payload เฉพาะทาง พร้อมกับฐานข้อมูลช่องโหว่ที่ครอบคลุมและเหตุการณ์ด้านความปลอดภัยในอดีต รวมถึงเทคนิคการสร้างแบบจำลองความเสี่ยงที่หลากหลาย

การใช้ประโยชน์จากช่องโหว่ (Vulnerability Exploitation): RidgeBot® ใช้เทคนิคการโจมตีในตัวเพื่อจำลองการโจมตีอย่างมีจริยธรรม (Ethical Attack) กับช่องโหว่ที่ตรวจพบ และบันทึกผลการโจมตีที่สำเร็จเพื่อนำไปวิเคราะห์ต่อ

การจัดลำดับความเสี่ยง (Risk Prioritization): RidgeBot® สร้างภาพการวิเคราะห์โดยอัตโนมัติ แสดงลำดับขั้นของการโจมตี (Kill Chain) และสคริปต์ของแฮกเกอร์ พร้อมแสดงข้อมูลเช่น ทรัพยากรที่ถูกเจาะระบบและสิทธิ์ที่ถูกยกระดับ

รายงานและคำแนะนำในการแก้ไข (Reporting and Remediation): RidgeBot® จัดทำรายงานที่ครอบคลุม ซึ่งประกอบด้วยการประเมินความเสี่ยง , คำแนะนำในการแก้ไขปัญหา , เครื่องมือสำหรับตรวจสอบการอุดช่องโหว่หลังจากดำเนินการแก้ไข

การจำลองการโจมตีทางไซเบอร์ (Adversary Cyber Emulation - ACE)

การทำ security ในระบบ IT คือกระบวนการที่ใช้เพื่อป้องกัน ตรวจจับ และบรรเทาภัยคุกคามและการโจมตีทางไซเบอร์ RidgeBot® ACE ดำเนินการจำลองเป็น hacker โดยเลียนแบบกระบวนการ และ เทคนิคในการโจมตีที่มีความเป็นไปได้ เพื่อสร้างข้อมูลการประเมินอย่างต่อเนื่อง ซึ่งช่วยในการตรวจหาความล้มเหลวของระบบควบคุมความปลอดภัย แก้ไขจุดอ่อนในระบบและเพิ่มประสิทธิภาพของการควบคุมความปลอดภัยในองค์กร

วิธีการจำลองการโจมตีไซเบอร์ของฝ่ายตรงข้าม (ACE Methods)

• Agent-Based Attack Simulation:

RidgeBot® ใช้ Botlet ซึ่งเป็น software agent ในการจำลองการโจมตีของ attacker โดยสามารถติดตั้ง Botlet ได้ในหลายระบบปฏิบัติการและในหลายเครือข่าย เพื่อจำลองภัยคุกคามทางไซเบอร์จริงได้ทั้งแบบต่อเนื่องหรือเมื่อต้องการจะดำเนินการทดสอบ

• Out-of-Box Assessment:

RidgeBot® มีแม่แบบการประเมิน ACE ที่สร้างไว้ล่วงหน้า ทำให้ผู้ใช้ในทุกระดับสามารถประเมินประสิทธิภาพของมาตรการควบคุมความปลอดภัยได้อย่างง่ายดาย การทดสอบมีความครอบคลุมและปลอดภัยแม้จะใช้ในระบบจริง (Production Environment)

• MITRE ATT&CK Framework Alignment:

MITRE ATT&CK คือฐานข้อมูลความรู้ที่เปิดให้เข้าถึงได้ทั่วโลก ซึ่งรวบรวมกลยุทธ์และเทคนิคของฝ่ายattackerที่พบจากเหตุการณ์จริง RidgeBot® ใช้ฐานข้อมูล ATT&CK ในการสร้างสคริปต์การประเมินที่มีความสมจริงและมีความหมาย เพื่อให้ลูกค้าสามารถทดสอบ ประเมิน และเพิ่มประสิทธิภาพระบบควบคุมความปลอดภัยของตนได้อย่างมีประสิทธิภาพ