Delinea

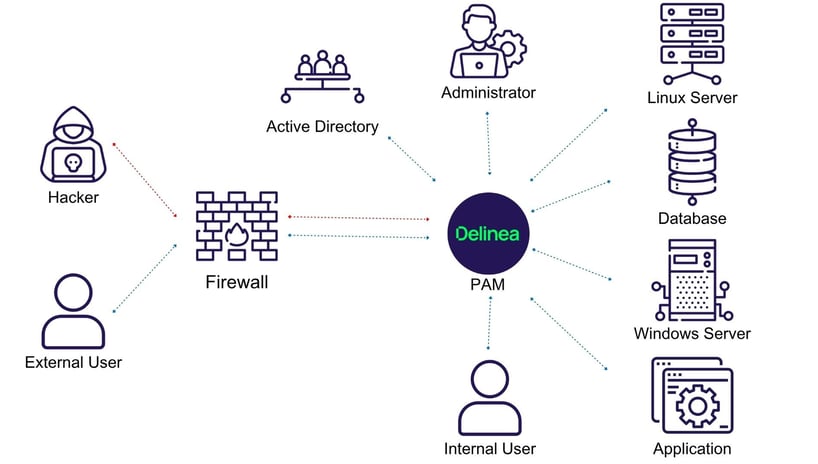

Delinea เป็นบริษัทด้านความปลอดภัยทางไซเบอร์ที่เชี่ยวชาญในการจัดการสิทธิ์การเข้าถึงระดับสูง (Privileged Access Management – PAM) โดยมุ่งเน้นการปกป้องบัญชีผู้ใช้งานที่มีสิทธิพิเศษ และลดความเสี่ยงจากการถูกโจมตีทางไซเบอร์ ปัจจุบัน Delinea นำเสนอโซลูชันที่สามารถควบคุม ตรวจสอบ และจัดการสิทธิ์ในการเข้าถึงระบบต่าง ๆ ได้อย่างปลอดภัยและมีประสิทธิภาพ ช่วยป้องกันการเข้าถึงข้อมูลสำคัญโดยไม่ได้รับอนุญาต

Privileged Access Management (PAM) คือ กระบวนการและระบบที่ออกแบบมาเพื่อบริหารจัดการ ควบคุม และตรวจสอบการเข้าถึงของผู้ใช้งานที่มีสิทธิพิเศษ (Privileged Users) เช่น ผู้ดูแลระบบ (Administrator), DevOps, DBA หรือบัญชี service account ที่มีสิทธิในการเข้าถึงข้อมูลหรือระบบสำคัญขององค์กรบัญชีเหล่านี้มักตกเป็นเป้าหมายของการโจมตีทางไซเบอร์ เนื่องจากสามารถเข้าถึงระบบหรือข้อมูลที่มีความสำคัญสูง หากไม่มีการจัดการอย่างเหมาะสม อาจก่อให้เกิดความเสียหายอย่างรุนแรงทั้งในด้านความมั่นคงปลอดภัย ชื่อเสียง และการดำเนินงานขององค์กร

Privileged Access Management

ผู้นำด้าน Privileged Access Management ที่ได้รับการยอมรับในระดับโลก

จากรายงาน Gartner Magic Quadrant ด้าน Privileged Access Management (PAM) ล่าสุด

Delinea ได้รับการจัดอันดับให้อยู่ในกลุ่ม "Leader" ซึ่งสะท้อนถึงทั้ง วิสัยทัศน์ที่ชัดเจน และ ความสามารถในการดำเนินการจริงอย่างยอดเยี่ยม

ไม่เพียงแต่ได้รับการยอมรับจากนักวิเคราะห์ในอุตสาหกรรมเท่านั้น Delinea ยังได้รับเสียงตอบรับจากผู้ใช้งานจริงเป็นอย่างดี โดยมีคะแนนรีวิวเฉลี่ย 4.5 จาก 5 ดาว

จากแพลตฟอร์มชั้นนำ เช่น Gartner Peer Insights และ G2, ซึ่งครอบคลุมความประทับใจในด้านความง่ายในการใช้งาน การสนับสนุนทางเทคนิค และความปลอดภัยที่เชื่อถือได้

PAM KEY FEATURE

1. Credential Vault

เก็บรหัสผ่านและข้อมูลลับในที่ปลอดภัย พร้อมระบบจัดการวงจรรหัสผ่านแบบอัตโนมัติ

ลดความเสี่ยงจากการใช้รหัสผ่านซ้ำ หรือเก็บรหัสผ่านไว้ในที่ไม่ปลอดภัย (เช่น Excel หรือ Post-it)

รหัสผ่านสามารถเปลี่ยนใหม่ได้อัตโนมัติหลังใช้งาน ลดโอกาสถูกดักจับ

ผู้ใช้งานไม่จำเป็นต้องรู้รหัสผ่าน ลดช่องโหว่ในการรั่วไหล

2. Session Monitoring & Recording

ติดตาม ตรวจสอบ และบันทึกการใช้งานแบบเรียลไทม์ เพื่อความโปร่งใส

ตรวจสอบพฤติกรรมการใช้งานของผู้ที่มีสิทธิ์พิเศษได้อย่างละเอียด

สามารถย้อนดูการกระทำในกรณีเกิดเหตุผิดปกติหรือข้อมูลรั่วไหล

เพิ่มความรับผิดชอบ (Accountability) ของผู้ใช้งานทุกคน

3. Access Workflow & Approval

การร้องขอสิทธิ์เข้าใช้งานต้องผ่านขั้นตอนการอนุมัติตามนโยบายองค์กร

ลดการเข้าถึงที่ไม่จำเป็นและไม่เหมาะสม

ปรับระดับการควบคุมตามบทบาทและหน้าที่ของผู้ใช้งาน

ทำให้องค์กรสามารถกำหนดนโยบายการเข้าถึงได้ยืดหยุ่นและปลอดภัยยิ่งขึ้น

4. Just-in-Time Access (JIT)

ให้สิทธิ์เข้าถึงระบบเฉพาะเวลาที่จำเป็น ลดโอกาสการถูกใช้ในทางที่ผิด

ลดปัญหาการมีสิทธิ์แบบถาวร (Standing Privileges) ซึ่งเป็นเป้าหมายของแฮกเกอร์

สิทธิ์จะหมดอายุอัตโนมัติเมื่อหมดเวลา ลดความเสี่ยงจากการลืมยกเลิก

ปรับให้เข้ากับการทำงานแบบ Agile หรือ DevOps ได้ดี

5. Audit & Reporting

รายงานเชิงลึกสำหรับตรวจสอบย้อนหลัง รองรับการทำ Audit และ Compliance

มีหลักฐานชัดเจนในการตรวจสอบความปลอดภัยย้อนหลัง

รองรับการ Audit จากหน่วยงานภายนอกหรือมาตรฐาน เช่น ISO, NIST, PDPA, GDPR

ช่วยให้องค์กรผ่านเกณฑ์การประเมินด้าน IT Security ได้ง่ายและรวดเร็ว

PAM'S USECASE

เหตุการณ์ที่ 1: บัญชีแอดมินตกเป็นเหยื่อ Phishing

สถานการณ์:

พนักงาน IT ได้รับอีเมลปลอมที่ดูเหมือนมาจากระบบของบริษัท พร้อมลิงก์ให้เข้าสู่ระบบ เมื่อคลิกเข้าไป เขาได้กรอกชื่อผู้ใช้และรหัสผ่านบนเว็บไซต์ปลอม โดยไม่รู้ตัว

ผลลัพธ์:

แฮกเกอร์ได้สิทธิ์แอดมิน และใช้ในการปล่อย Ransomware เข้ารหัสระบบทั้งหมด พร้อมเรียกค่าไถ่

ถ้าองค์กรมี PAM:

✅ บัญชีแอดมินจะ ไม่สามารถล็อกอินเข้าระบบโดยตรงได้

✅ ต้องเข้าผ่านระบบ PAM ที่กำหนด เวลาการใช้งาน (Time-based Access) และ การขออนุมัติ (Approval Workflow)

→ ลดความเสี่ยงจากการถูกนำรหัสผ่านไปใช้โดยไม่ได้รับอนุญาต

เหตุการณ์ที่ 2: พนักงานภายในแอบดูข้อมูลภายในองค์กร

สถานการณ์:

พนักงานคนหนึ่งใช้บัญชีแอดมินเข้าถึงฐานข้อมูล โดยไม่มีความจำเป็นทางงานข้อมูลที่ได้ถูกนำไปขายให้กับบุคคลภายนอก

ผลลัพธ์:

เกิดเหตุข้อมูลรั่วไหล (Data Breach) บริษัทเสียชื่อเสียง สูญเสียความเชื่อมั่น และอาจถูกดำเนินคดีทางกฎหมาย

ถ้าองค์กรมี PAM:

✅ ทุกการเข้าถึงฐานข้อมูลจะ ต้องผ่านการอนุมัติล่วงหน้า

✅ กิจกรรมทั้งหมดจะถูก บันทึกไว้อย่างละเอียด (Session Recording & Audit Logs)

→ สามารถตรวจสอบย้อนหลังได้ทันที และป้องกันการเข้าถึงโดยไม่เหมาะสม

📌 เหตุการณ์ที่ 3: ไม่ผ่านการตรวจสอบจาก Auditor

สถานการณ์:

องค์กรต้องผ่านการ Audit ตามมาตรฐาน ISO/IEC 27001 แต่ไม่สามารถแสดงหลักฐานการใช้งานบัญชีแอดมินย้อนหลังได้

ผลลัพธ์:

ไม่ผ่านการตรวจสอบ ต้องเสียเวลาและงบประมาณในการปรับปรุงระบบใหม่

ถ้าองค์กรมี PAM:

✅ มี บันทึกการใช้งานที่ครบถ้วน ทั้ง Session Recording, Command Logging

✅ ระบบสามารถ ออกรายงาน และ ตรวจสอบย้อนหลัง ได้ตามเกณฑ์ของมาตรฐานต่าง ๆ

→ ช่วยให้องค์กร ผ่านการตรวจสอบได้อย่างมั่นใจ

📩 หากคุณต้องการข้อมูลทางเทคนิคเพิ่มเติม

สามารถติดต่อเราได้ที่อีเมล: [tech@3tsky.com]

ทีมผู้เชี่ยวชาญของเรายินดีให้คำปรึกษาและตอบทุกข้อสงสัยของคุณ